Ante las crecientes advertencias de agencias como el FBI y el DHS sobre la ciberactividad iraní, Check Point Research comparte ejemplos reales recientes de los últimos días para arrojar luz sobre cómo se están desarrollando estas amenazas en la práctica. Han identificado el resurgimiento de una campaña global de phishing selectivo atribuida al actor iraní Educated Manticore, también conocido como APT42, Charming Kitten y Mint Sandstorm. Asociado con la Organización de Inteligencia del CGRI, este grupo es conocido por atacar a figuras públicas de todo el mundo. Actualmente, la campaña está ejecutando sofisticadas operaciones de robo de credenciales contra personas de alto perfil en Israel, aunque es probable que su alcance real sea mucho mayor, tanto geográficamente como por sector.

Tras la escalada de las tensiones entre Irán e Israel, el grupo ha intensificado sus esfuerzos, esta vez haciéndose pasar por instituciones, diplomáticos y profesionales del sector tecnológico israelíes.

Campaña de amplio alcance y altamente dirigida

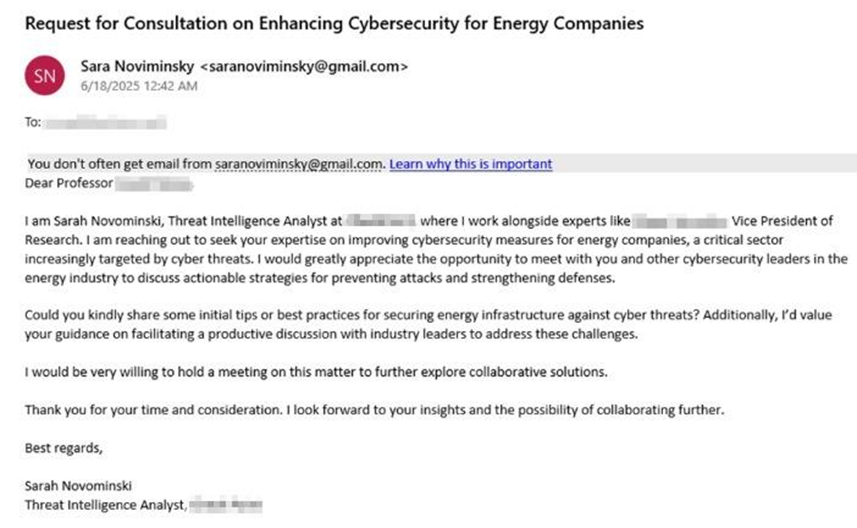

Esta campaña representa un alcance más amplio de las operaciones cibernéticas iraníes, utilizando phishing selectivo personalizado que crea personas ficticias vinculadas a entidades existentes, precisión en el momento y alcance multicanal para extraer credenciales y eludir la MFA.

Objetivos de alto valor: Académicos, periodistas y otros

Han observado ataques contra:

- Principales académicos israelíes de informática e investigadores de ciberseguridad.

- Periodistas destacados conocidos por cubrir temas geopolíticos y de inteligencia.

Si bien la actividad reciente se centra en objetivos israelíes, Educated Manticore tiene un amplio historial de operaciones globales. En el pasado, el grupo se ha hecho pasar por importantes medios de comunicación y ONG internacionales, como The Washington Post (EE. UU.), The Economist (Reino Unido), Khaleej Times (Emiratos Árabes Unidos), Azadliq (Azerbaiyán), entre otros, para suplantar a periodistas, investigadores y figuras geopolíticas en regiones alineadas con los intereses estratégicos de Irán. Estas operaciones siguen el mismo patrón: creación de confianza mediante suplantación de identidad, seguida de recolección de credenciales y vigilancia.

Infraestructura: Docenas de dominios registrados

Se identificó docenas de dominios de phishing adaptados a cada objetivo, con páginas de phishing que a menudo imitan a:

- Dominios de phishing que imitan a Google, junto con dominios adicionales dirigidos a usuarios de Outlook y Yahoo.

- Los enlaces han sido bloqueados y ya no están disponibles.

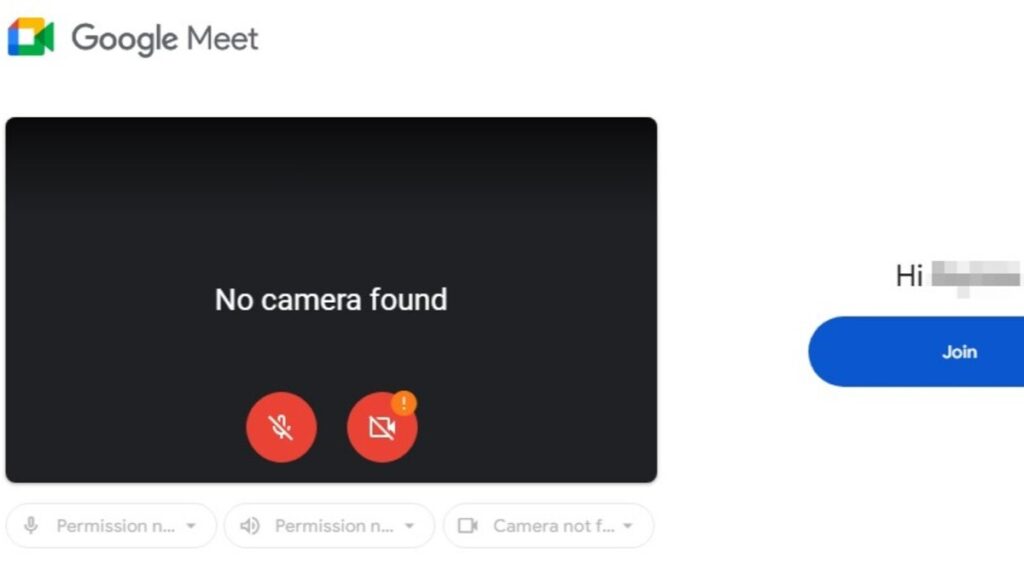

- Plataformas de programación de eventos o reuniones como Google Meet.

El contacto inicial varía según el objetivo.

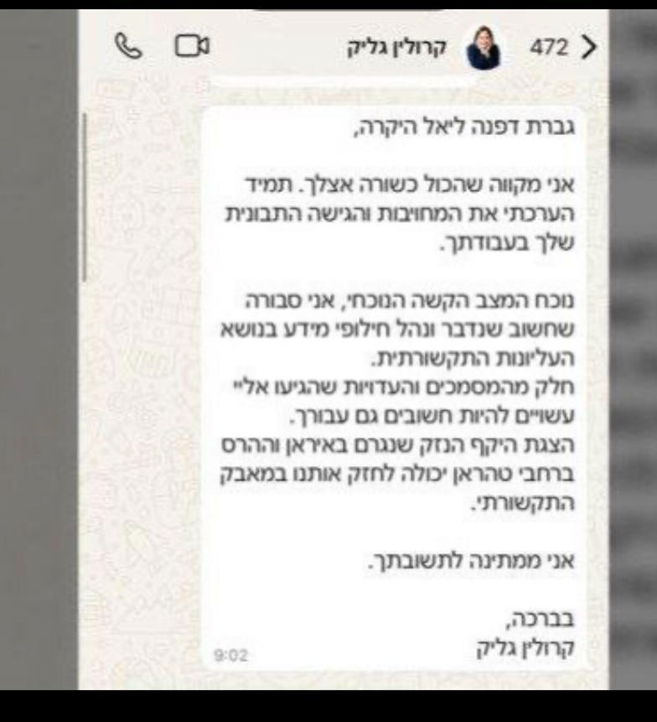

Los atacantes utilizan múltiples canales de comunicación para iniciar el contacto, incluyendo:

- Direcciones de correo electrónico

- Aplicaciones de mensajería privada (p. ej., WhatsApp)

El flujo de phishing: Inicios de sesión o invitaciones a reuniones falsas en Google.

Una vez establecido el contacto, las víctimas suelen ser redirigidas a:

- Páginas de inicio de sesión de Google falsas, a menudo predefinidas con su dirección de correo electrónico.

- Invitaciones falsas a Google Meet alojadas en dominios de phishing.

Estas páginas imitan flujos de inicio de sesión legítimos utilizando plataformas de desarrollo web avanzadas.

Evitar la autenticación de dos factores: la ingeniería social en juego

Educated Manticore también trabaja para eludir la autenticación de dos factores (2FA) engañando a las víctimas para que compartan sus datos como parte de la cadena de phishing, lo que permite el robo total de la cuenta.

Propuesta de reuniones presenciales

En un incidente, una víctima recibió un mensaje de WhatsApp invitándola a una reunión presencial en Tel Aviv. Si bien el objetivo pudo haber sido presionar a la víctima para que confirmara una sesión en línea, esto plantea la preocupación de que la campaña podría extenderse más allá del ciberespacio.

Suplantación de identidad personalizada: Desde personal de bajo nivel hasta grandes instituciones

El estilo de suplantación de identidad es altamente adaptable. En algunos casos, los atacantes se hacen pasar por:

- Empleados de nivel medio de importantes empresas israelíes.

- Personal de la Oficina del Primer Ministro.

- Profesionales afiliados a reconocidas empresas tecnológicas.

Los correos electrónicos son gramaticalmente correctos, están estructurados formalmente y podrían haber sido asistidos por herramientas de inteligencia artificial. Sin embargo, inconsistencias sutiles, como pequeñas faltas de ortografía en los nombres, pueden delatarlos.

Recomendaciones

Esta campaña en evolución representa una grave amenaza para los sectores académico, político y de los medios de comunicación. Las personas deben tener cuidado al recibir invitaciones a reuniones no solicitadas, incluso de fuentes aparentemente creíbles.

Si se encuentra en un sector de alto riesgo:

- Verifique la identidad del remitente o la persona que llama utilizando canales conocidos, como cuentas confiables en redes sociales.

- Verifique siempre la URL antes de ingresar credenciales en cualquier sitio que gestione información confidencial.

- Active y supervise la autenticación de dos factores (2FA) y desconfíe de cualquier solicitud para compartir códigos.

- Informe de cualquier contacto sospechoso al equipo de seguridad de su organización.

Check Point Research continúa monitoreando esta actividad y compartirá actualizaciones a medida que se descubran nuevos indicadores y técnicas. Las soluciones Harmony Email and Collaboration y Zero Phishing de Check Point protegen a los clientes detectando y bloqueando este tipo de ataques e intentos de phishing dirigidos.